خاص العهد

ماذا يستفيد الهاكر من قرصنة جهازي؟

ياسر فحص

أصبح لدى الناس معرفة لا بأس بها عن القرصنة التي يمكن أن تصيب أجهزة الكمبيوتر والهاتف، والأضرار التي تلحق بهم نتيجة ذلك من سرقة وابتزاز وتلف لملفات مهمة. وبات لدى كثير منهم الحد الأدنى من الوعي المطلوب الذي يجنبهم الوقوع في فخاخ قراصنة الحاسوب والهاتف. إلا أن الذي يخفى على معظمهم هو جواب السؤال التالي: ماذا يريد الهاكر؟ وهل أنا مستهدف؟ ولماذا؟

كما أن خلع قفل باب المنزل والدخول إليه بدون إذن أهله قد يتم لعدة أسباب ودوافع منها السرقة، والاعتداء وغيرهما، كذلك تتعدد أسباب وخلفيات مُقَرصن الأجهزة، ويمكن اختصارها بما يلي:

1. الكسب المالي غير المشروع، وذلك من خلال السرقة المباشرة للأموال من البطاقات المالية والأرصدة المصرفية وبيع معلومات ومستندات قيّمة أو الابتزاز من خلال طلب مبلغ مالي مقابل عدم نشر ملفات خاصة، أو طلب الفدية وهو طلب مبلغ مالي مقابل تزويد الضحية بكلمة السر المطلوبة لفك ملفاته المهمة التي قام القرصان بضغطها ووضع كلمة سر لها.

2. العداوة. وهي دافع للقراصنة لاستهداف الأفراد والجهات التابعة للعدو لإلحاق الأذى بهم وتكبيدهم خسائر مادية أو سرقة بيانات مهمة منهم.

3. التسلية والتحدي. نعم، فإن القرصنة تعتبر من الأنشطة التي تشكّل تحدياً للقرصان ليتمكن من تحقيق الهدف، ذلك أنه ليس من السهل اجتياز أنظمة الحماية، ما يجعلها متعة لمن يقوم بها. ومع الأسف، يستمتع هؤلاء بهوايتهم غير آبهين بخصوصيات الناس وأموالهم وتعبهم. مع أنه يمكن للشخص أن يمتهن القرصنة المشروعة، وهي محاولة خرق الأنظمة بإذن مالكها بهدف كشف ثغراتها.

4. "تجنيد" الأجهزة المقرصنة. وهذه النقطة هي النقطة المجهولة عند غالبية الناس. فهم يعتبرون أنهم غير مستهدفين لأن ليس لديهم أموال في بطاقات وحسابات مصرفية، ولا مستندات مهمة لكي تتم سرقتها. إلا أن الحقيقة هي أن القرصان يستفيد من أي جهاز كمبيوتر أو هاتف وذلك من خلال استغلال موارده، أي قدرته التشغيلية، ليكون واحداً من مئات أو آلاف أو ملايين الأجهزة المخترقة التي تساعد القرصان على:

ــ محاولات كسر كلمات سر أجهزة أخرى وحسابات وتطبيقات، ذلك أن غالبية أنظمة الحماية تكافح محاولات الاختراق من خلال منع العنوان المهاجِم، فكيف إذا كانت المحاولات مصدرها ملايين العناوين مثلاً؟ فتصبح حينئذٍ تلك الأنظمة غير مجدية، ما يرفع من احتمالية كسر كلمة السر المستهدفة.

ــ القيام بهجمات تعطيل الخدمة. وهي عبارة عن إرسال عدد كبير من الطلبات للخدمة المستهدفة (موقع الكتروني مثلاً) لإغراقها بالطلبات وبالتالي تعطيلها، فيستفيد القرصان من جهازك المخترق ليشارك في هذا الهجوم.

ـــ عمليات تعدين العملات الرقمية. حيث إن هذه العمليات هي عبارة عن خوارزميات برمجية تحتاج إلى أنظمة كمبيوتر لتشغيلها، وكلما كانت الموارد المتاحة أكبر، كلما تم إنتاج العملات بشكل أسرع، فيكون جهازك المخترق مشاركاً في عملية إنتاج عملات القرصان الرقمية.

جميع الحالات في النقطة الرابعة تؤدي إلى:

ــ بطء في استجابة الجهاز لتشغيل البرامج المطلوبة أو توقفه عن العمل، وبالتالي معاناة صاحبه.

ــ تلف موارده بشكل أسرع وقصر عمره، وبالتالي الخسارة المادية لصاحبه واحتمال خسارة ملفات مهمة مخزنة على الجهاز بعد تلفه.

بعد كل ما ذُكر، نستنتج أن كل جهاز مستهدف، ولا ينبغي لأحد أن يقول: "أنا لست هدفاً للهاكر".

من هنا، ينبغي لنا تحصين أجهزتنا من خلال:

ــ الوعي وعدم الانجرار وراء الروابط المخادعة التي تصلنا عبر مختلف وسائل التواصل.

ــ الاقتصار في تنزيل البرامج على المهمّ منها والموثوق.

ــ اعتماد برنامج Anti-Virus ينصح به أهل الخبرة في الاختصاص بعد استشارتهم.

ـــ وضع غطاء على كاميرا الجهاز.

وغيرها من الإجراءات الكثيرة المطلوبة لتنّجب الوقوع ضحية بيد القراصنة.

كما ينبغي لنا أن لا ننسى أنه وإن قام المستخدِم بجميع إجراءات الحماية الممكنة، إلا أن طبيعة الهاتف الذكي وخصائصه وأنظمة تشغيله وتطبيقاته تؤدي إلى حتمية انكشافه التام أمام الشركات المشغلة لهذا الهاتف. ويبقى لكل شخص أن يخيّر نفسه بين الخصوصية ورفاهية التكنولوجيا.

الهواتف الذكيةالحاسوبالتكنولوجياالانترنت

إقرأ المزيد في: خاص العهد

التغطية الإخبارية

اندلاع اشتباكات بين شبان وقوات الاحتلال خلال اقتحام قرية مادما جنوب مدينة نابلس

قوات العدو تقتحم مدنًا عدة بالضفة الغربية

غارة جوية صهيونية تستهدف منطقة العطاطرة شمال شرقي مدينة رفح

إعلام العدو: عقب دوي صافرات الإنذار في "كريات شمونة" تم رصد إطلاق 10 صواريخ من لبنان

المُقاومة الإسلاميّة تستهدف مستوطنة "كفار بلوم"

مقالات مرتبطة

"هواوي" وهجومها العكسي على العقوبات الأميركية

كيف تعمل خدمات تتبع المواقع الجغرافية على الهواتف الذكية وما تأثيراتها؟

الوسائط الإلكترونية الذكية.. جواسيس لـ"إسرائيل"

استمرار التهديدات السيبرانية.. GoldDigger وGoldPickaxe توجّه ضربات جديدة لأمن الهواتف الذكية

هكذا يخترق العدو هواتفكم

الحوسبة السحابية مفهومها واستعمالها ومخاطرها

ما هو الفيروس الذي يصيب الأجهزة؟ وكيف نتعامل معه؟

هجمات الفدية الإلكترونية: ما هي؟ كيف تعمل؟ وكيفية الوقاية منها؟

ضربة الكترونية لخوادم شركة اتصالات اسرائيلية

قرصنة لعشرات آلاف المؤسسات بسبب ثغرة في "مايكروسوفت"

الربط بين الدماغ والحاسوب: تقنية المستقبل التي تحوّل الخيال إلى واقع

التحوّل الرقمي ما هو وكيف تتبنّاه الشركات والمؤسسات بنجاح؟

استكشاف تأثير ومخاطر تتبّع فايسبوك لتحركاتك عبر الانترنت باستخدام تقنية "بكسلات فايسبوك"

الشاشة الزرقاء: عطل تقني عالمي يعيد التفكير في أمان الحوسبة السحابية

التزييف العميق: الوجه المظلم للذكاء الاصطناعي وكيف نحمي أنفسنا منه

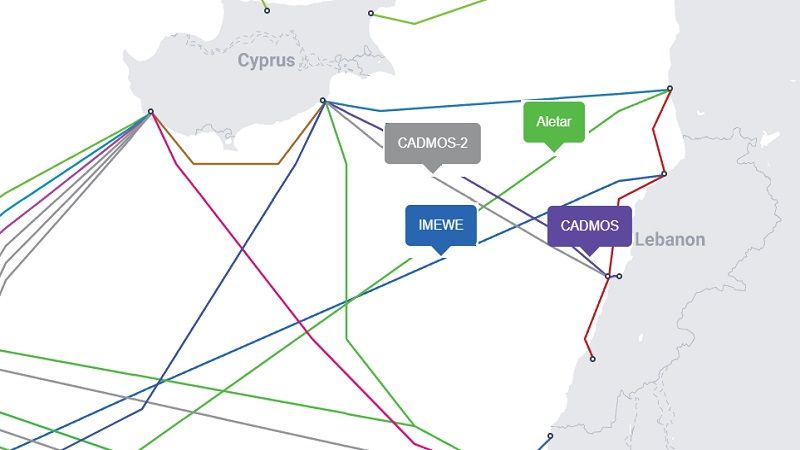

هل تتجسس "اسرائيل" على كابلات الانترنت البحرية في لبنان؟

أمن المعلومات في الحروب الحديثة والتصدي للهجمات السيبرانية والحرب النفسية

الرياضيات: بوابة التفكير المنطقي وأساس التقدم في عصر الذكاء الاصطناعي

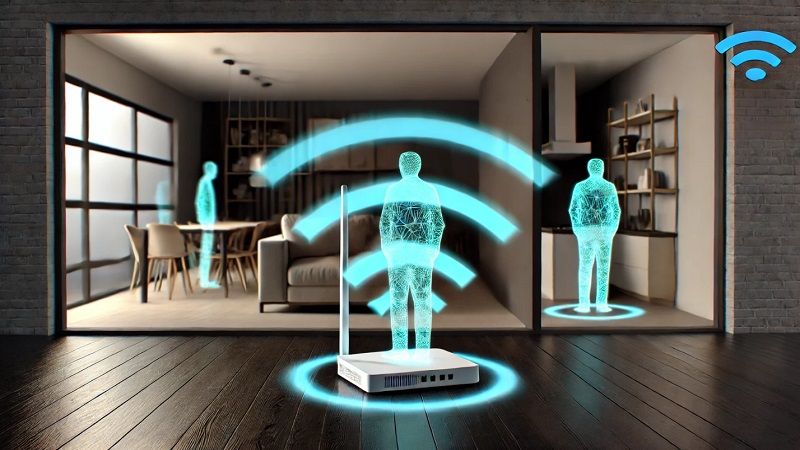

"الواي فاي": هل تحول إلى أداة تجسس خفية داخل منازلنا؟